Профиль |

ИгнорироватьNEW! Сообщение отправлено: 27 ноября 2012 10:34

Сообщение отредактировано: 27 ноября 2012 10:35

Это фрагмент статьи. Полный ее текст -

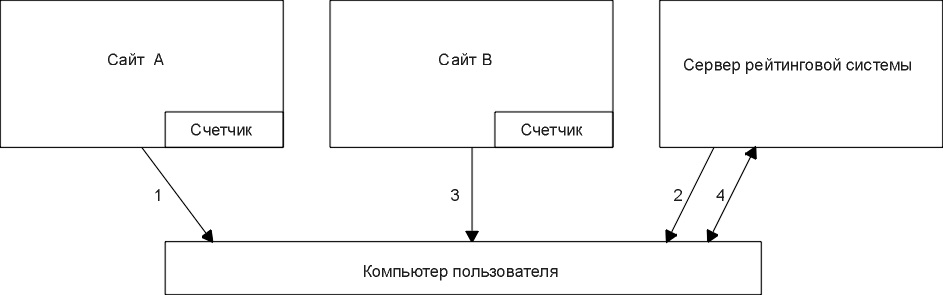

здесьSpyWare cookies и Tracking CookiesДва данных названия как правило относятся к примерно идентичному типу cookies, применяемых разработчиками различных рейтинговых и баннерных систем для отслеживания посещения пользователем страниц, содержащих элементы этих систем. Cookie в данном случае используется для своеобразной «пометки» пользователя, причем подобная «пометка» как правило не может быть ассоциирована с конкретным пользователем и его персональными данными, так как является простым уникальным идентификатором. Схема работы уже упоминалась в статье про SpyWare, она показана на рисунке 1

Предположим для определенности, что пользователь посещает два сайта, содержащих на своих страницах счетчик одной и той же рейтинговой системы. Будем считать, что у браузера пользователя разрешены прием и передача cookie.

При посещении сайта A произойдет две операции – загрузка страницы с сайта A (шаг 1) и обращение к сайту рейтинговой системы (шаг 2) для получения рисунка с данными счетчика или логотипом рейтинговой системы. Если это первое обращение пользователя к сайту рейтинговой системы, то на его компьютере нет ее cookies. Не получив cookie рейтинговая система, в свою очередь, присваивает пользователю уникальный идентификатор и в заголовке HTTP ответа передает поле Set-Cookie, предписывающее браузеру сохранить cookie для сайта рейтинговой системы. Классическим примером может послужить рейтинг rambler.ru, который использует единственный cookie вида «ruid=<уникальный идентификатор, присвоенный пользователю>».

Затем пользователь посещает сайт B (шаг 3) и происходит повторное обращение к сайту рейтинговой системы (шаг 4), в ходе которого передается cookie, сохраненный на шаге 2. Получив и проанализировав cookie рейтинговая система «узнает» пользователя по его уникальному идентификатору. В результате рейтинговая система может не просто фиксировать факт посещения сайта, но и отслеживать «траекторию» переходов пользователя по сайтам (естественно только по сайтам, страницы которой содержат счетчики этой рейтинговой системы).

Далее предположим, что пользователь повторно посетил сайты A и B. В этом случае рейтинговая система фиксирует факт повторного посещения, что позволяет построить защиту от «накрутки» счетчика, производить учет количества уникальных посетителей ресурса за единицу времени и вычислять среднестатистическое количество постоянных пользователей ресурса.

Важно отметить, что при помощи cookie любой сайт может регистрировать факт повторного посещения, но не может определить никаких персональных данных пользователя. Исключеним является случай, когда пользователь сам передал какие-либо данные, заполняя формы регистрации на сайте – но даже в этом случае подобные данные очень редко хранятся непосредственно в cookie. Обычно подобные данные заносятся в базу данных на стороне WEB сервера. Однако здесь все зависит от WEB программистов, создающих посещаемые пользователем сайты – далее описана утилита, позволяющая проверить cookies на своем компьютере.

Пути утечки хранящейся в cookies информации- Рассмотрим несколько наиболее типичных путей, по которым хранящаяся в cookie информация может быть получена злоумышленниками:

Межсайтовый скриптинг. Это наиболее простой и популярный метод похищения cookie. Он основан на внедрение в легитимную WEB страницу небольшого троянского скрипта, передающего доступные узлу cookie злоумышленнику. Особенностью межсайтового скриптинга является то, что с его помощью можно похитить сеансовые cookie;

Эксплуатация уязвимостей браузера.

Внедрение на компьютер пользователя троянской программы, которая проанализирует содержащуюся в cookes информацию и передаст ее создателям. Как вариант, троянская программа может не только проанализировать cookie, но и модифицировать их. Создать такую программу достаточно просто, так как Internet Explorer и Mozilla Firefox хранят cookie в открытом виде;

Использование компьютера в местах публичного доступа (библиотеки, Интернет-кафе и т.п.). Многие пользователи не задумываются о необходимости удаления журналов работы и cookies при завершении работы

Перехват cookie при помощи средств анализа сетевого трафика.

Регистрация данных cookie в протоколе proxy-сервера. В зависимости от настроек proxy-сервер может производить запись не только полного URL, но и заголовков HTTP запроса и ответа

Основные угрозы, создаваемые cookieC cookie связано несколько основных видов угроз:

Утечка конфиденциальной информации. Может произойти в случае получения злоумышленником хранящихся в cookie данных любым способом;

Несанкционированный доступ злоумышленника к некоторым Web сервисам от имени пользователя. Это в первую очередь связано с получение хранящегося в cookie идентификатора сессии, хранимого в cookie имени и пароля пользователя или их эквивалента;

Проведение анализа, какие узлы посещались пользователем в последнее время. В данном случае cookie наряду с журналами браузера и кешем страниц позволяют получить достаточно полную картину о том, какие сайты посещались пользователем. Подобный анализ обычно производится специалистами спецслужб или службы безопасности в качестве одного из элементов изучения компьютера.

Поиск cookie, содержащих конфиденциальную информацию

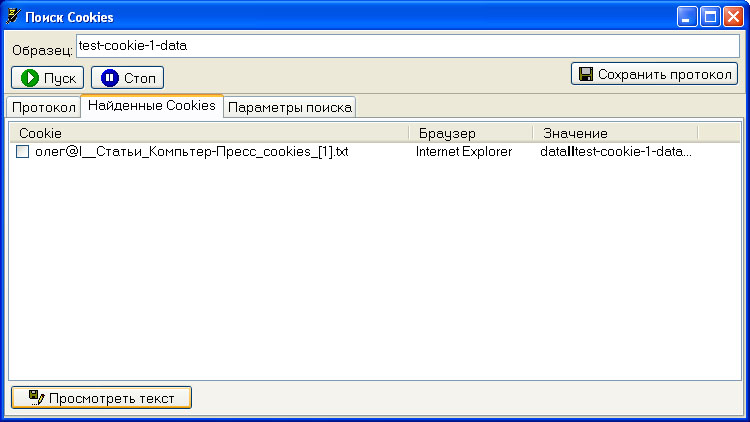

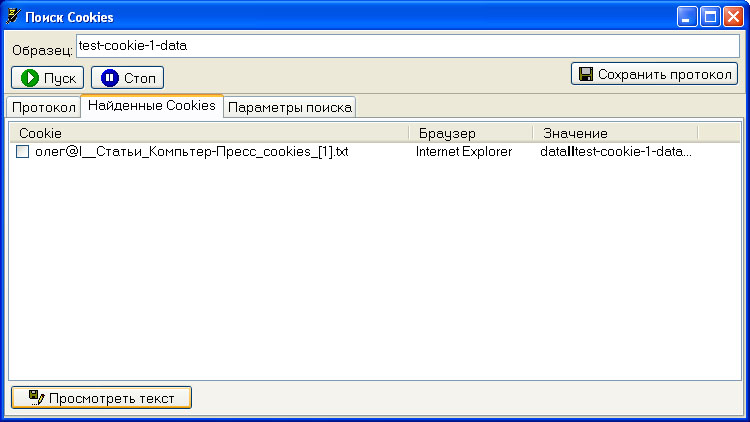

Для оперативного анализа содержимого Cookies можно применить антивирусную утилиту AVZ, содержащую средство поиска заданных текстовых фрагментов в содержимом cookies, сохраняемых браузерами Internet Explorer и Mozilla Firefox. Окно системы поиска вызывается из меню «Сервис/Поиск cookies». Особенностью системы поиска является то, что поиск может вестись одновременно по нескольким текстовым образцам (при этом образцы разделяются пробелом или «;»). Поиск ведется с учетом того, что данные в cookie могу быть представлены в формате Base64, UUE, url-encoding или quoted-printable. Анализируемые форматы можно выбрать на закладке «Настройки», по умолчанию ведется попытка поиска во всех форматах.

Для проведения анализа в строке «Образец» необходимо ввести фрагменты e-mail адресов пользователя, применяемые для регистрации на Интернет сайтах имена и пароли, фрагменты номеров кредитных карт или иную информацию, которая вводилась в WEB формы и утечка которой, по мнению пользователя, представляет для него угрозу. При указании образцов поиска следует учитывать, что по сути ведется поиск вхождения указанных образцов в данных cookie, поэтому часто для эффективного поиска достаточно указать уникальные фрагменты, например “newvirus” вместо «newvirus@z-oleg.com» или последние 5 цифр номера кредитной карты вместо ее полного номера.

После задания образцов необходимо нажать кнопку «Пуск» для запуска поиска. Поиск может занять некоторое время, как правило, не более 10-20 секунд. После завершения поиска формируется протокол, в котором указано, в каких cookie встречались указанные образцы. На закладке «Найденные Cookies» можно просмотреть список найденных Cookies, при нажатии кнопки «Просмотреть Cookie» на экран выводится содержимое текущего Cookie для детального анализа.

Проверить работу анализатора можно при помощи приложенного к статье примера – после запуска test-cookie-1.htm можно провести поиск по образцу “test-cookie-1-data”.

Данный анализатор позволяет пользователю узнать, какие сайты сохраняют в cookies критичную для него информацию - в последствии для этих сайтов можно создать правила, блокирующие прием от них cookies.